Atualmente temos uma imensa quantidade de dispositivos conectados nas redes de computadores e está cada vez mais difícil gerenciar o acesso as informações (ou dados) das companhias por esses equipamentos.

Por conta das questões de mobilidade e modelo de trabalho no formato home-office, é necessário que os colaboradores utilizem um laptop para realização das suas tarefas diárias, entretanto, adotando esse modelo precisamos nos atentar aos seguintes riscos voltados a segurança da informação (mencionei alguns deles para enriquecer o exercício):

- Acesso a informação sensível uma vez que o equipamento for perdido ou produto de furto/roubo.

- Extravio da informação por meio da cópia local não autorizada (Ex: USB) ou upload em sites de conteúdo.

- Envio de informações de forma não segura (sem criptografia) e/ou acesso aos dados em trânsito por meio de técnicas man-in-the-middle.

Nos últimos meses, trabalhei com o restante do time de TI buscando algumas ferramentas que pudessem nos ajudar e conseguimos o seguinte resultado:

Entrega de um laptop que obrigue o colaborador a se conectar na VPN da companhia, além de não permitir alterações nas configurações administrativas e cópia dos dados locais para dispositivos externos (Ex: USB ou HD Externo).

Para que fosse possível atender as demandas de negócio acima foi necessário executar as seguintes atividades:

- Uso da solução VPN Cisco AnyConnect com a feature Start Before Login (SBL), mais informações da feature podem encontradas aqui, por meio de um usuário existente no controlador de domínio (Active Directory).

- Restrição das alterações administrativas locais do sistema operacional por meio de diretivas globais (GPO) via Active Directory.

- Impossibilidade de copiar os dados para um dispositivo externo também via GPO.

- Criptografia dos discos utilizados para armazenamento dos dados no laptop.

Nesse post não vou entrar em detalhes da configuração e funcionamento da VPN (pois essa informação pode ser encontrada com mais facilidade na web) e vou trazer as etapas necessárias para configuração do profile VPN no firewall com as configurações necessários + feature start before login (SBL) e profile a ser instalado nos endpoints:

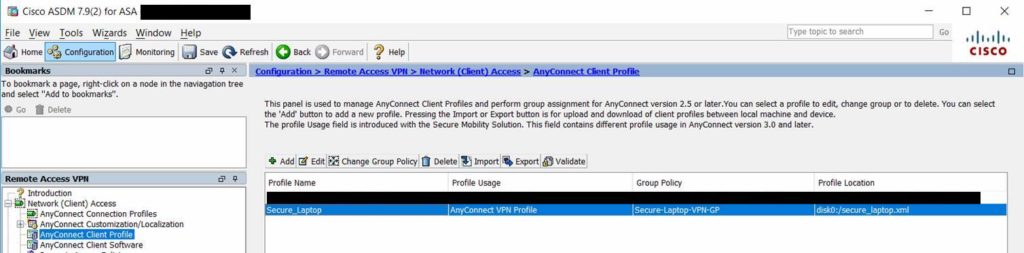

Acesse o Firewall Cisco ASA e crie um novo profile de conexão por meio do caminho Configuration -> Remote Access VPN ->Network (Client) Access -> AnyConnect Client Profile.

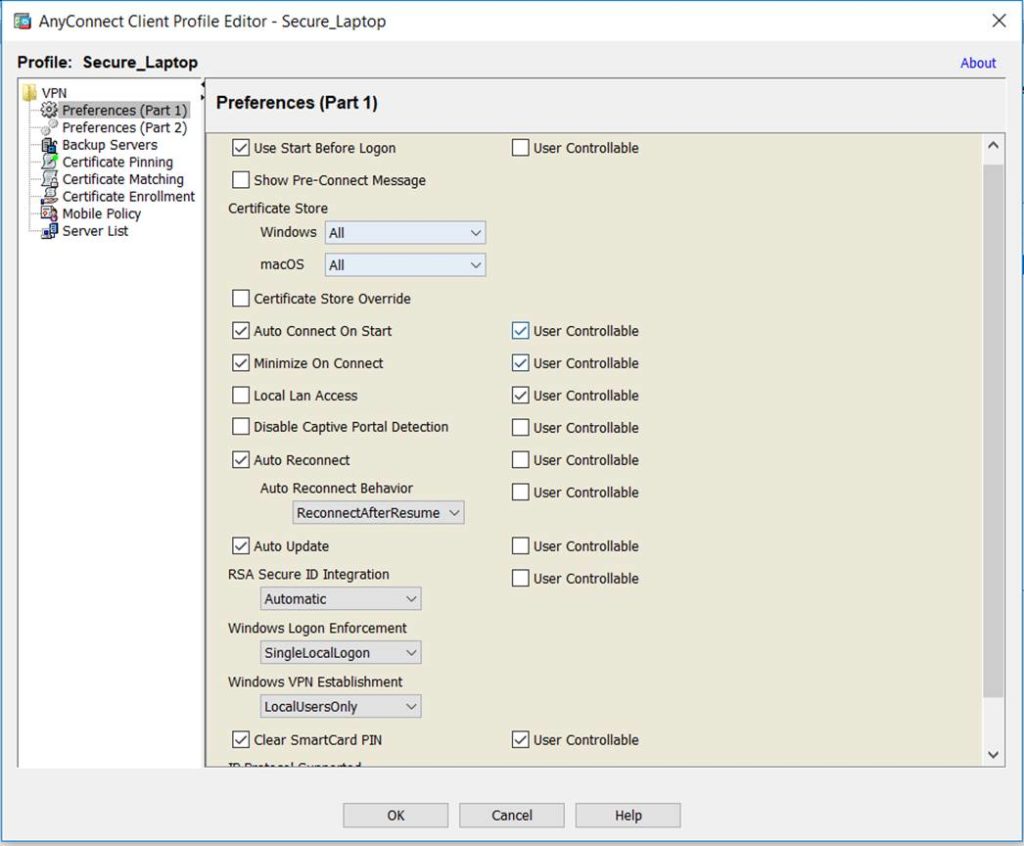

Na opção preferências (parte 1), deixe marcado a opção “Use Start Before logon” e desmarque a opção “User Controllable”, pois se a opção for marcada o usuário terá permissão para alterar essa configuração.

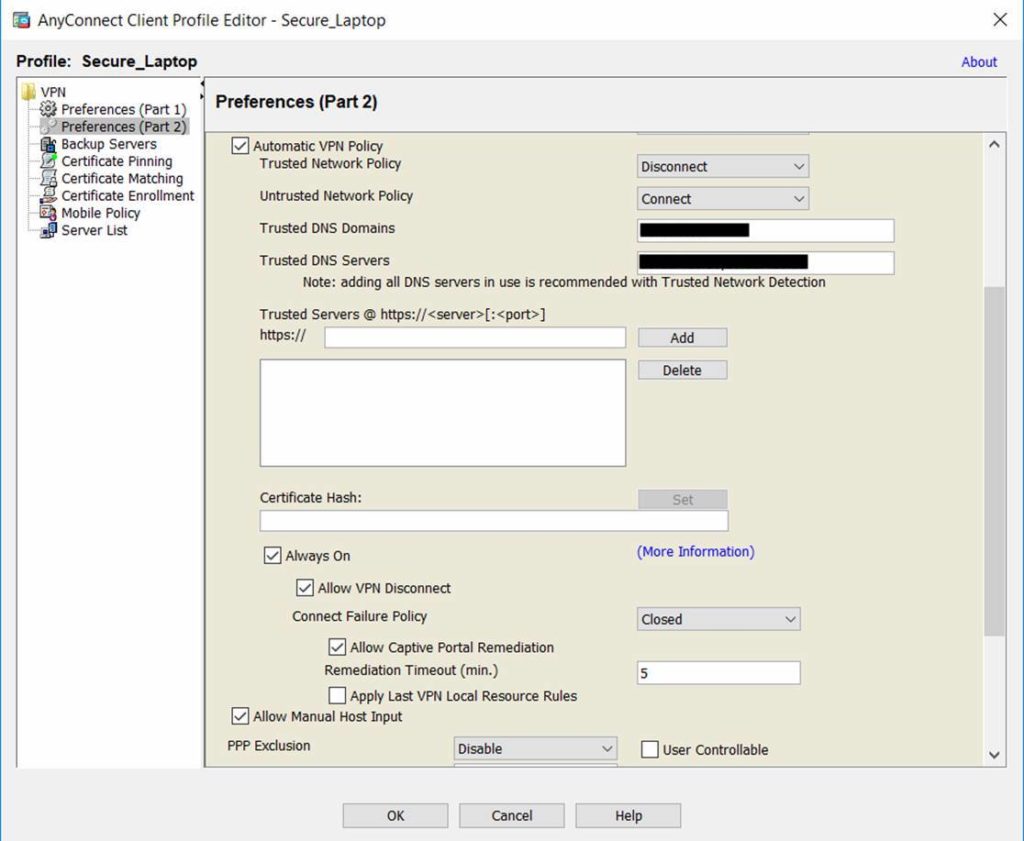

Na preferência (parte 2), devemos marcar a opção “Automatic VPN Policy” para que seja estabelecido o que deve ser feito por meio de uma rede confiável ou não confiável. Nas redes confiáveis, deve ser configurado a opção “Disconnect” para que não seja necessário fechar a VPN no escritório, por exemplo. Para as redes não confiáveis, recomenda-se adicionar o nome utilizado em seu controlador de domínio (Ex: contoso.com) e os DNSs utilizados pela companhia (pode ser utilizado mais de um servidor e deve ser separado por vírgula).

A função “Always ON” deve ser habilitada para garantir que o laptop acesse a internet somente pela VPN. Outro ponto importante é deixar habilitado o uso do “Captive Portal Remediation” para os casos onde o laptop utiliza redes públicas (Ex: aeroportos, starbucks, entre outros).

Feito isso, o profile VPN foi criado e deve ser colocado no diretório a seguir para funcionar: %ProgramData%\Cisco\Cisco AnyConnect Secure Mobility Client\Profile.

A seguir, serão apresentadas as principais etapas que devem ser executadas nos laptops para garantir o acesso a internet seja realizado somente pela VPN:

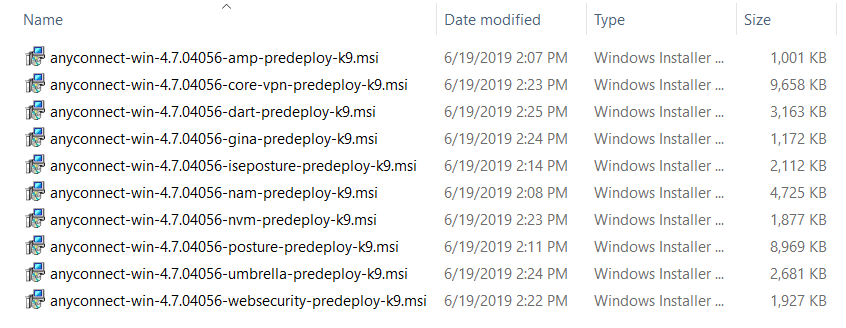

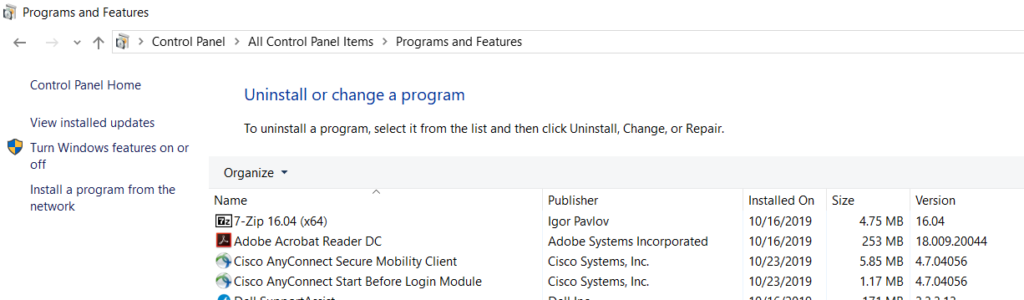

O instalador que possui essa feature se chama anyconnect-win-4.7.04056-gina-predeploy-k9.msi. Por se tratar de uma feature, você precisa ter instalado previamente o software Cisco AnyConnect no laptop (caso não tenha não será possível prosseguir com a instalação).

Acima você poderá ver que após a instalação da feature teremos 2 (dois) software Cisco AnyConnect instalados.

Uma vez instalado o Cisco SBL + configuração Always-On VPN*, o laptop é obrigado a se conectar em uma VPN quando não estiver conectado em uma rede confiável**.

*Always-On VPN é a função responsável por obrigar o laptop a se conectar na VPN para ter acesso a internet se não estiver em uma rede confiável.

**Rede Confiável deve ser configurada para evitar com que o acesso a VPN seja estabelecido uma vez que o laptop esteja em uma rede corporativa. Nome de domínio e endereços IP dos servidores DNS podem ser utilizados como definição em uma rede confiável.

A seguir você encontra as telas com o resultado dessa instalação no endpoint:

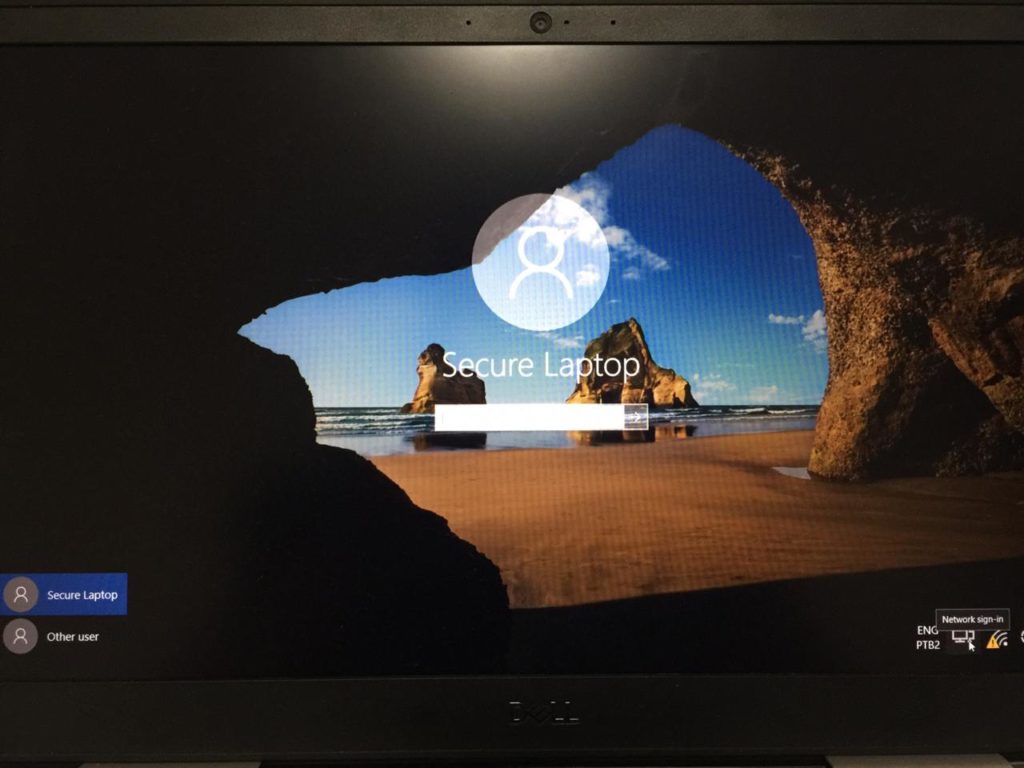

Note ao canto inferior direito da imagem acima, o ícone de acesso Wireless apresenta um sinal de exclamação que indica conexão limitada (sem acesso à internet).

Para que o laptop consiga acessar a internet, é necessário estabelecer uma conexão VPN por meio da opção “Network sign-in” localizada no mesmo canto conforme demonstra o ícone na imagem acima.

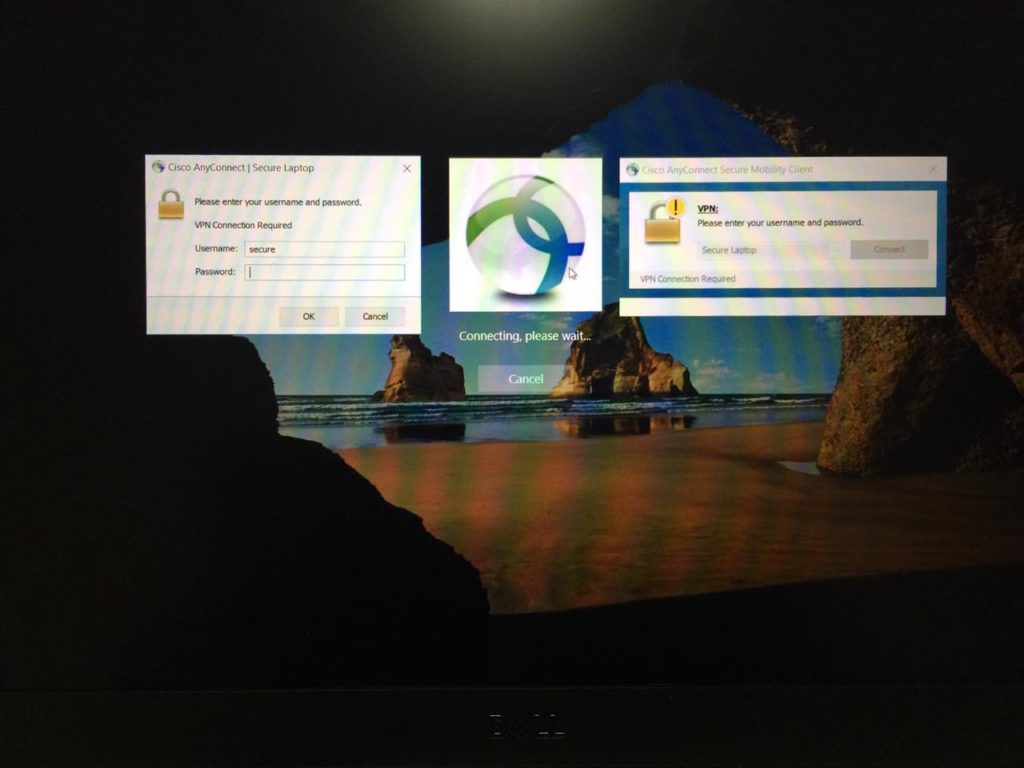

Como podem observar, é necessário inserir um usuário + senha de acesso válida para estabelecer uma conexão VPN. Pronto, com o usuário válido você consegue se conectar na VPN + logar no sistema operacional.

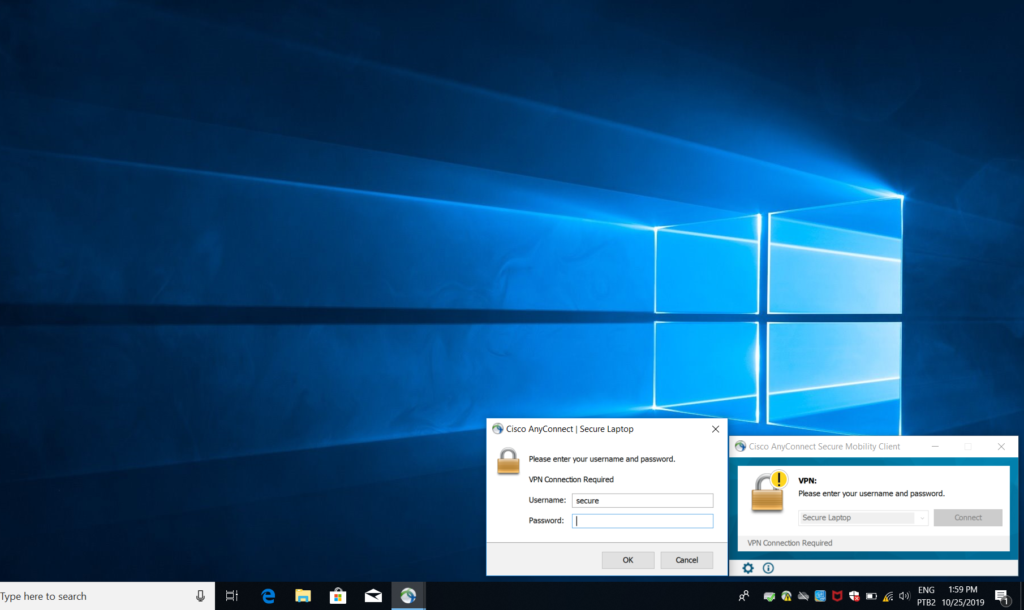

Caso a VPN seja interrompida por questões de intermitência na conectividade, remoção do cabo de rede, entre outros, automaticamente o software Cisco AnyConnect é apresentado para seja estabelecido uma nova conexão VPN.

Lembra que falamos sobre rede segura anteriormente? Caso o laptop seja conectado em uma classificada como “rede segura”, o client VPN apresenta a mensagem conforme demonstrado a seguir:

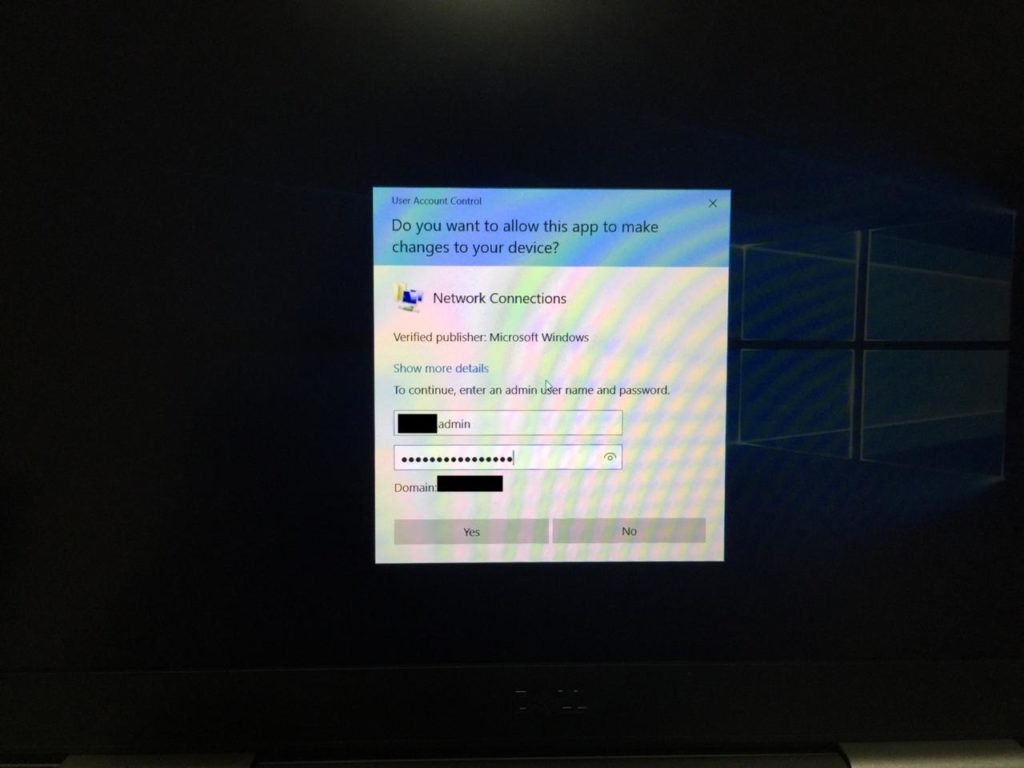

Caso o colaborador queira alterar alguma configuração para burlar o acesso a internet via VPN (Ex: inserção de um IP manual na interface de rede) foi aplicado uma restrição via GPO no qual é necessário a inserção das credenciais administradoras do domínio (sim, você pode deixar os usuários como administradores locais que mesmo assim eles não conseguirão alterar ).

Considerações finais

- Funcionalidade do Cisco Start Before Login funciona somente em sistemas operacionais Windows.

- Uma vez ativada a funcionalidade Always-On VPN se faz necessário o uso de um firewall em alta-disponibilidade decorrente. Existem maneiras de “forçar” o usuário a seguir sem a VPN, entretanto, entendo que não seja a melhor abordagem.

- Controles adicionais e voltados para conscientização dos profissionais da empresa devem ser aplicados de forma regularmente demonstrando a importância sobre tema Segurança da Informação.